Pikachu-CSRF跨站请求伪造练习

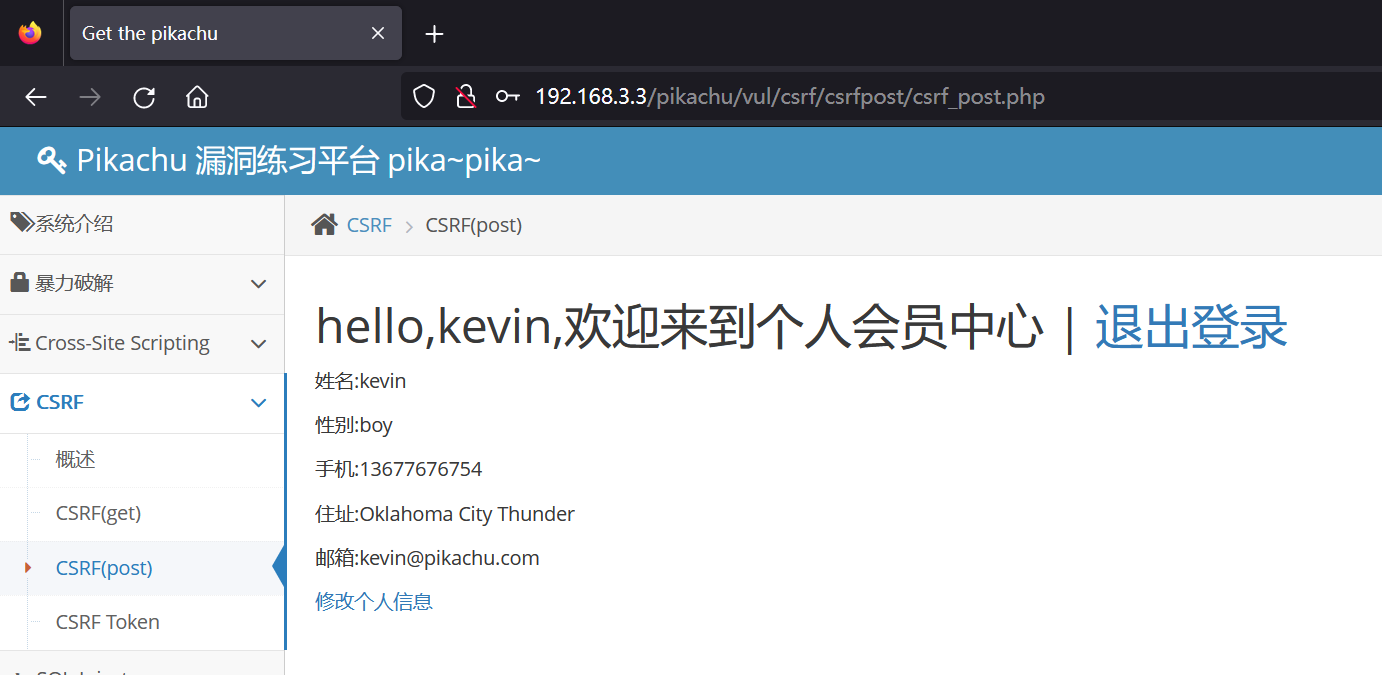

第一关 CSRF(get)

看标题知道这是个get请求的csrf

我们点击提示可以看到受信任的用户名和密码

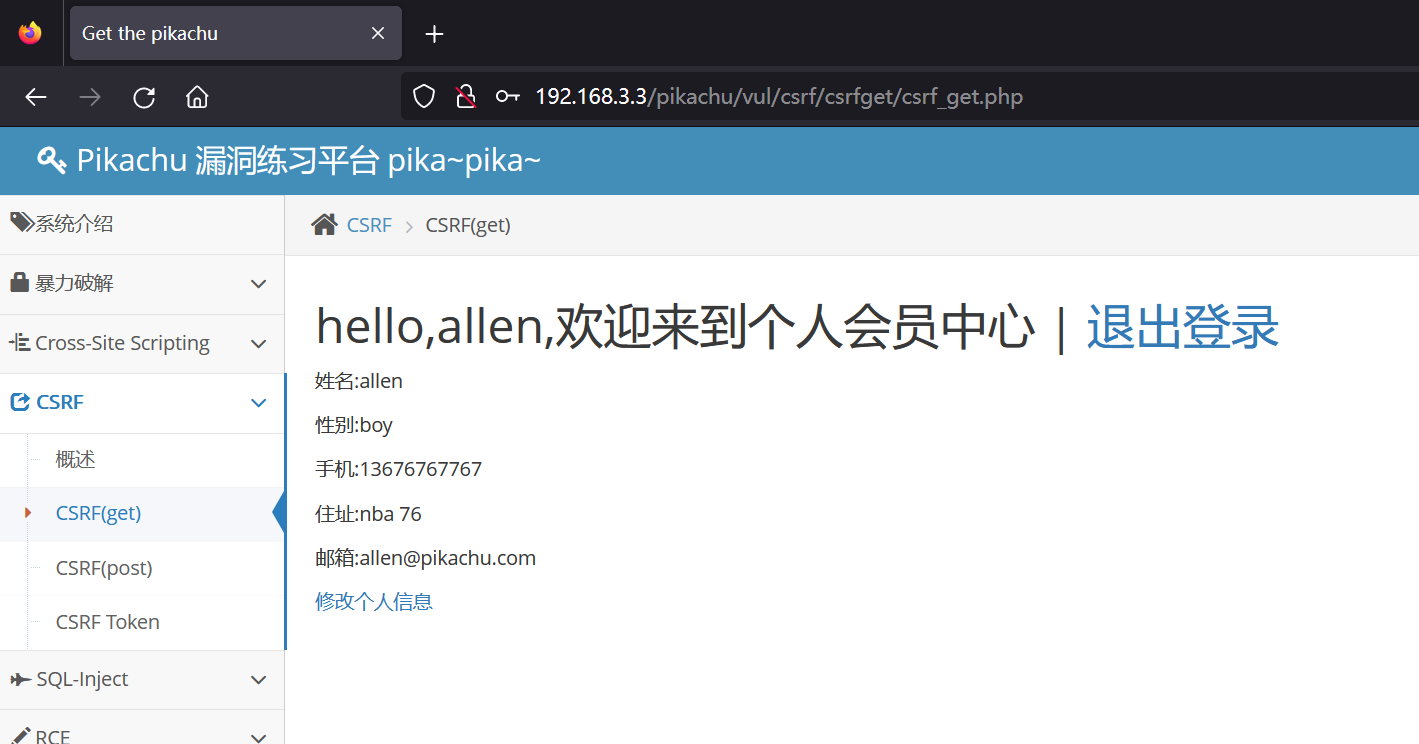

登录其中一个

我们现在模拟allen修改信息

点击修改个人信息

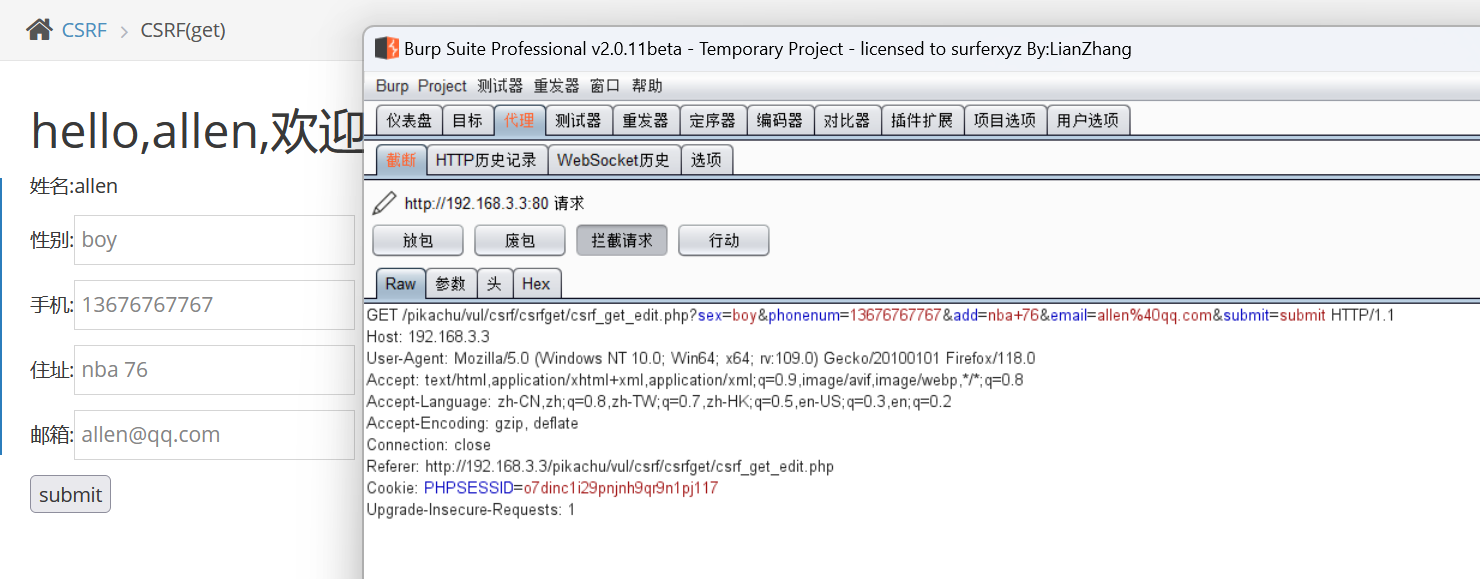

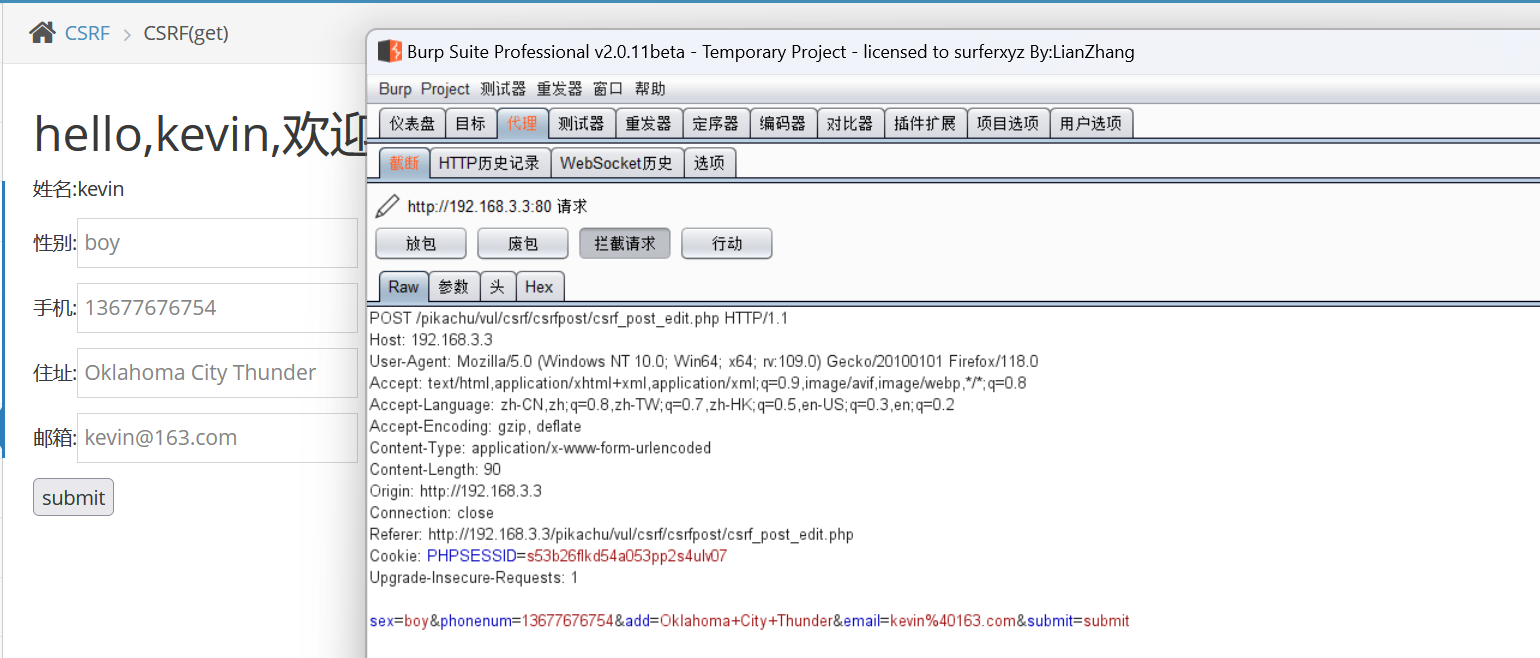

随便修改一项,我这里修改了邮箱

同时进行抓包

确定是get请求

我们可以对这条get请求做手脚

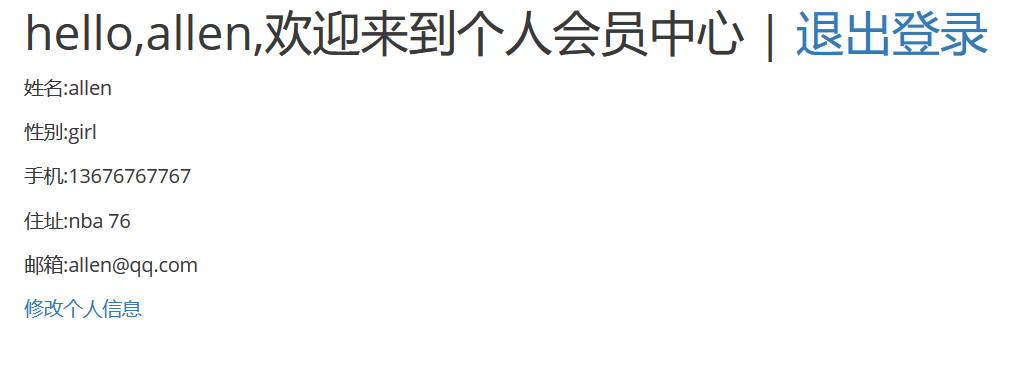

比如把性别改成女的(666纯纯恶搞)

这个操作在真实案例当中应该是由链接触发的,这只是模拟

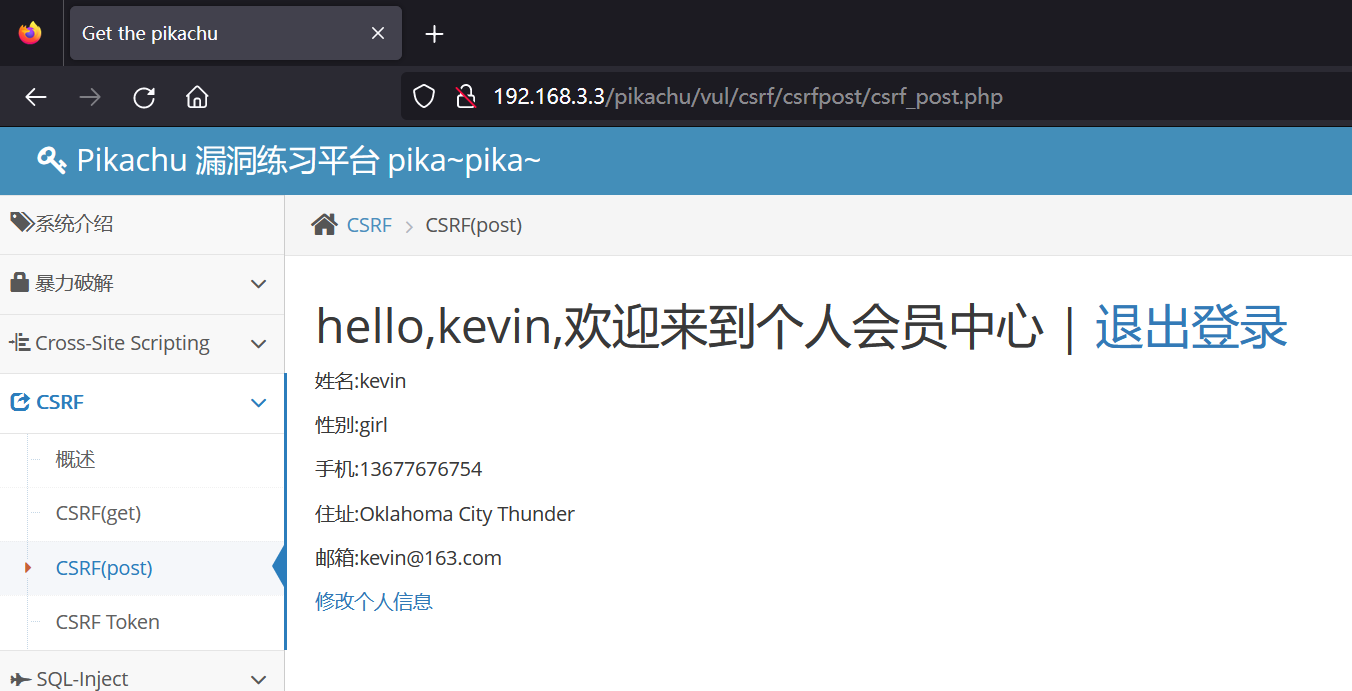

第二关 CSRF(post)

- 看题目知道是post类型的

- 通过提示登录进去

- 与上面的方法一样,也是模拟用户修改信息,然后抓包修改

- 抓到了post包,模拟链接修改这段

- 再次将这个人改成女的

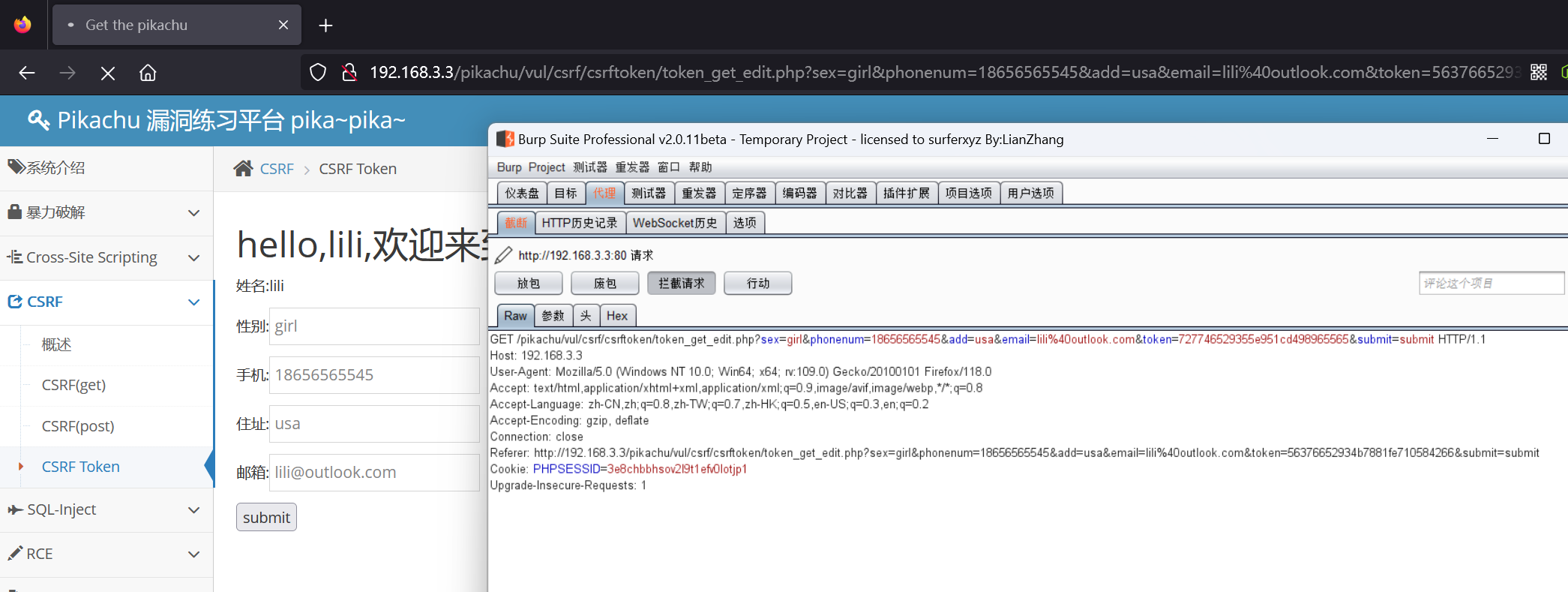

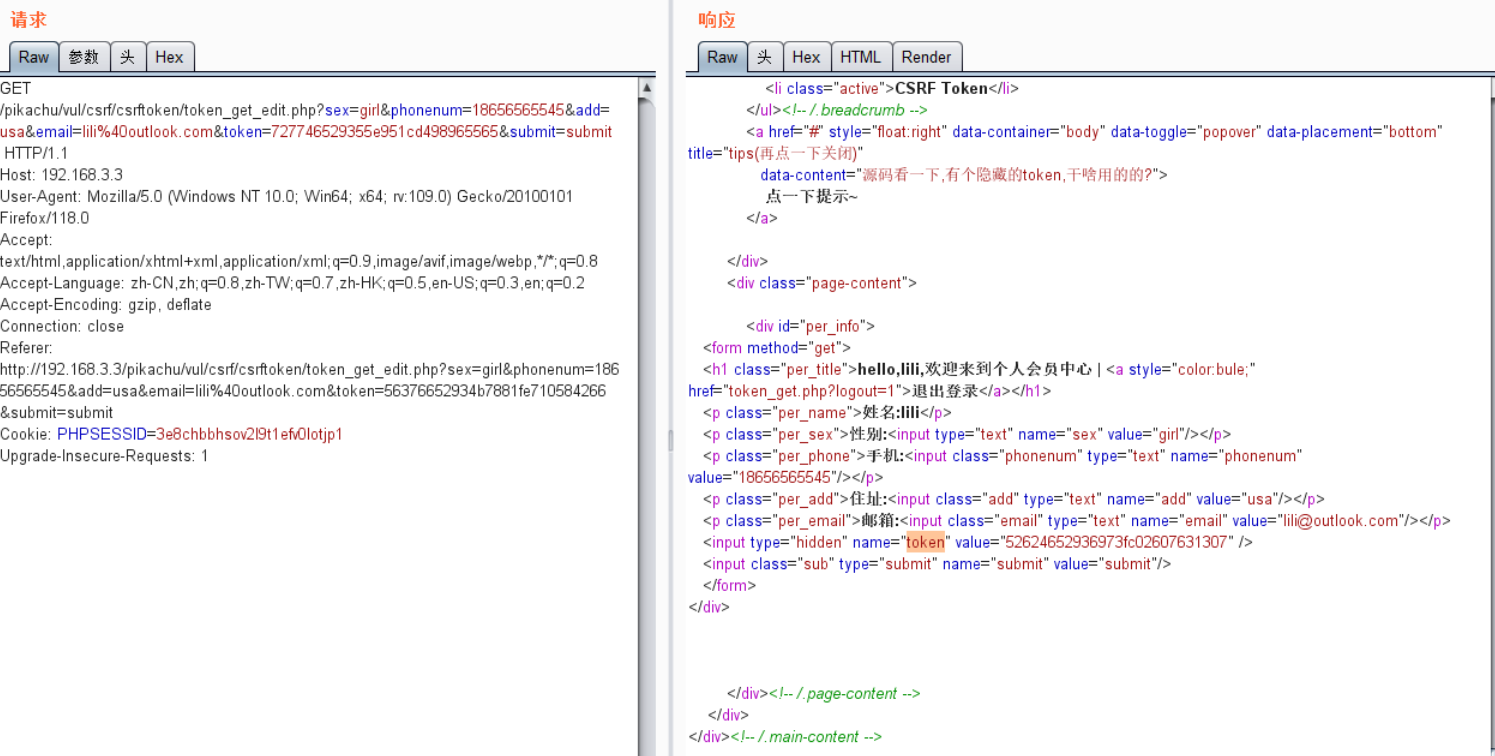

第三关 CSRF Token

- 与上面的两个一样,还是先登录受信任的用户

- 然后修改信息,我这里还是修改邮箱

- 这里可以看见,在get包当中有token值,是令牌用于鉴别身份的

- 我们需要盗取token

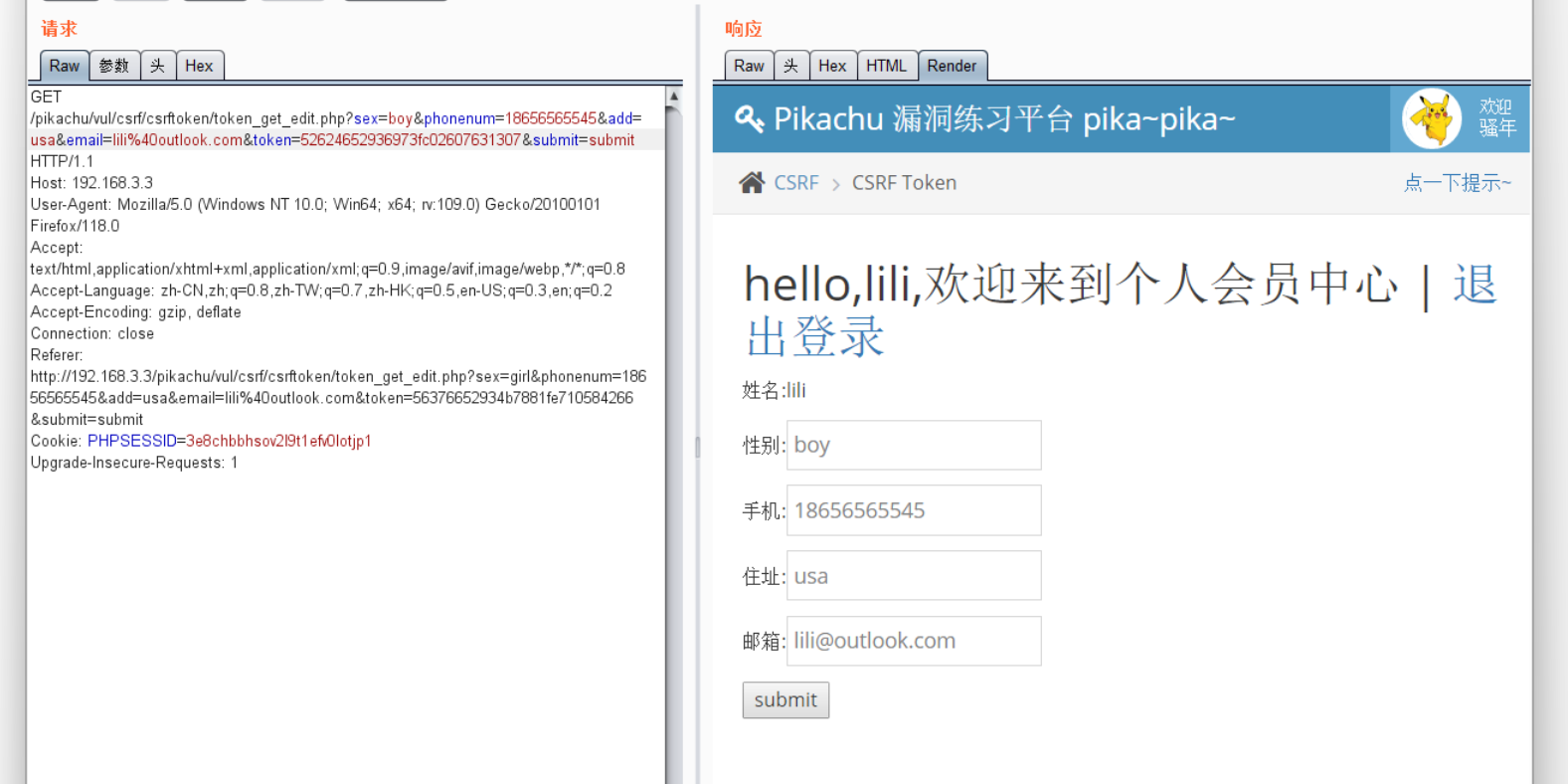

- 我们将这个get包放入重发器当中,我们发现token发生了变化,所以我们需要使用新的token,原来那个会失效

- 我们将新的token复制到get包当中替换,然后修改信息,我这里还是改了boy

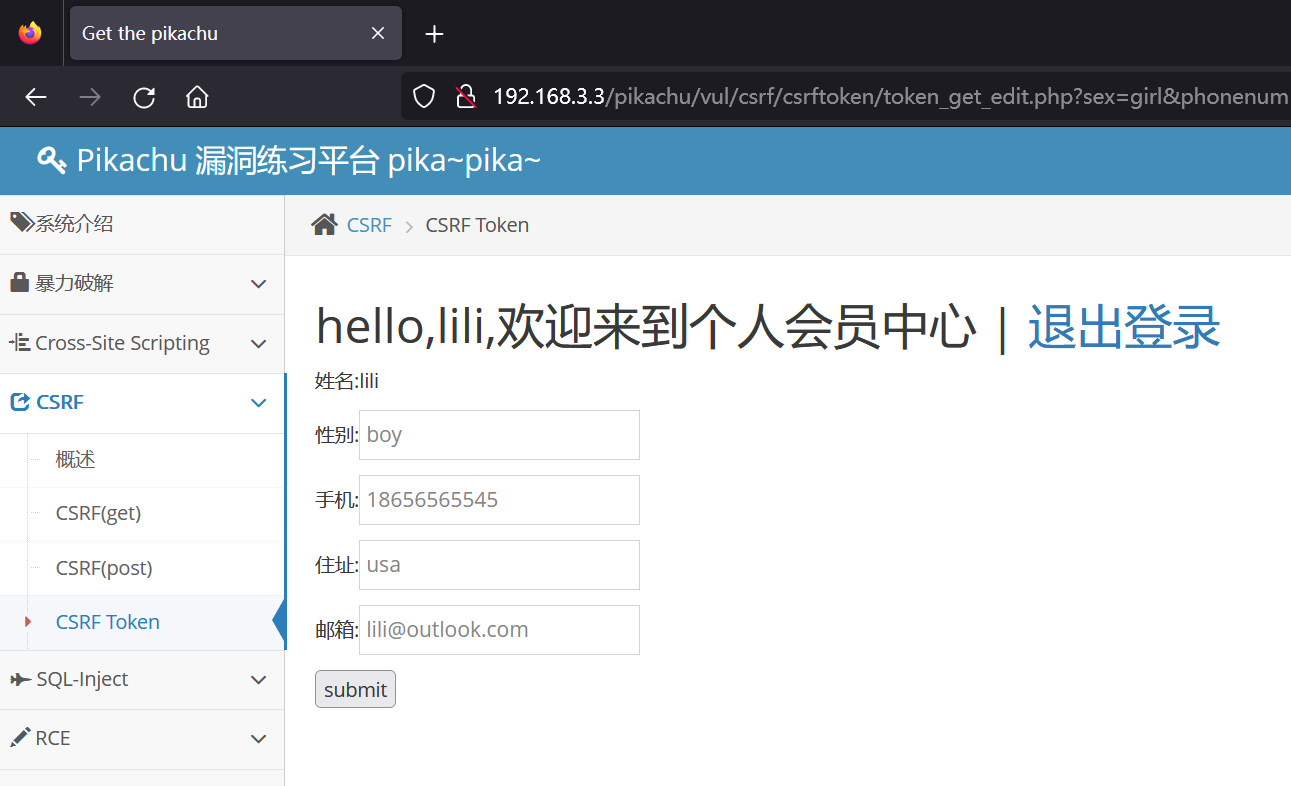

- 可以看见成功了

- 回到页面可以看见改成boy了,说明修改成功

- 希望以上的三个练习可以帮助你更好的学习CSRF攻击

评论