Pikachu-XSS跨站脚本攻击练习

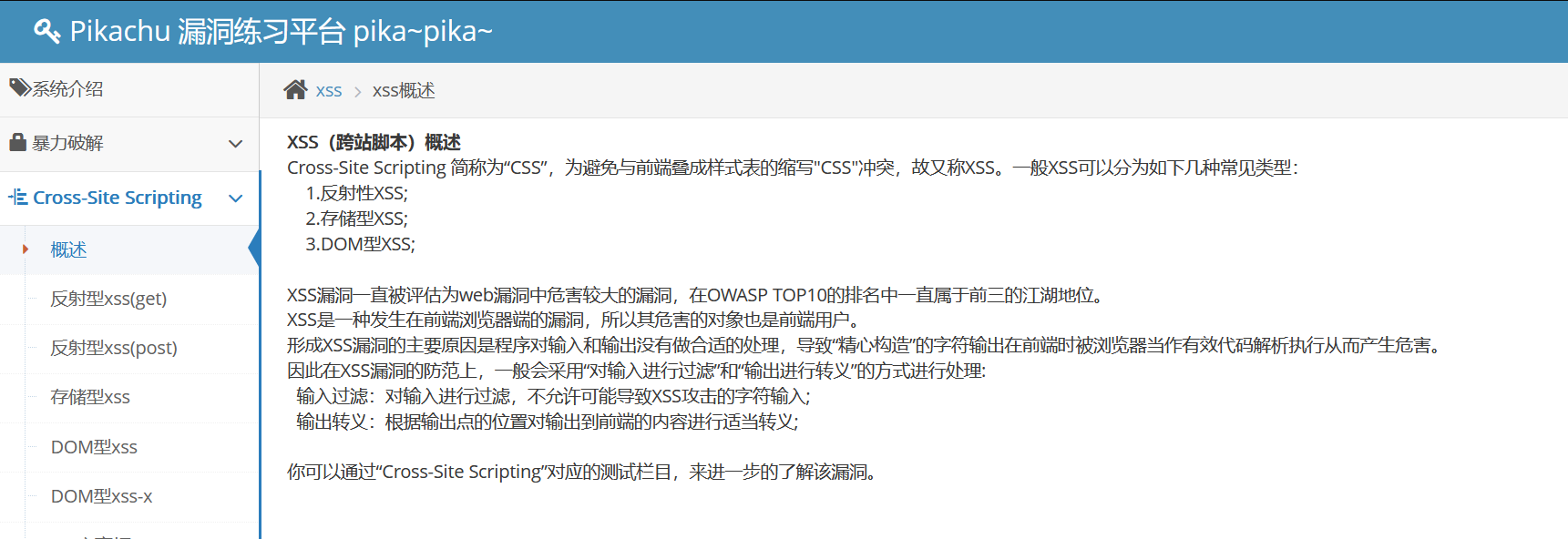

概述

- 概述就直接看看pikachu的说法吧

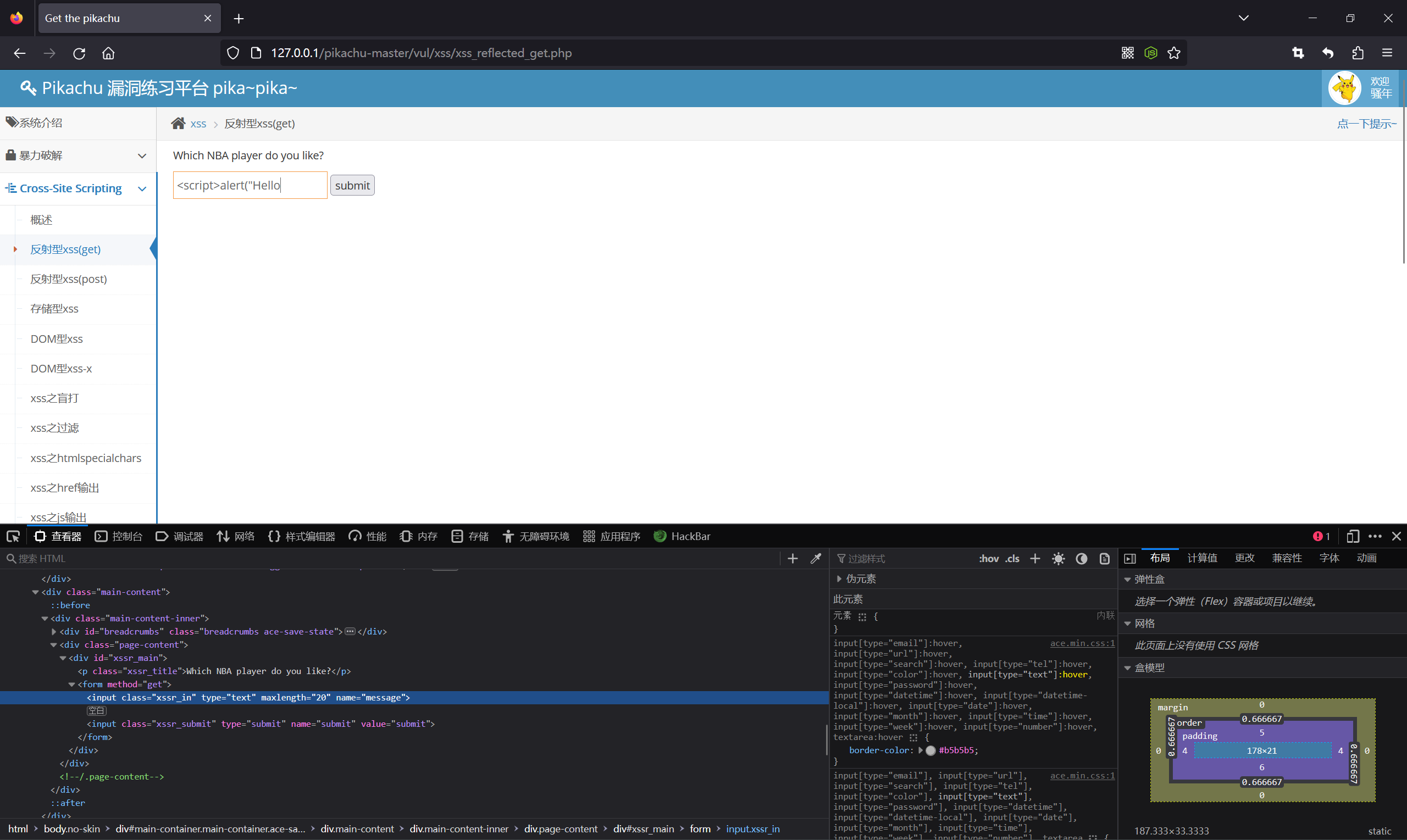

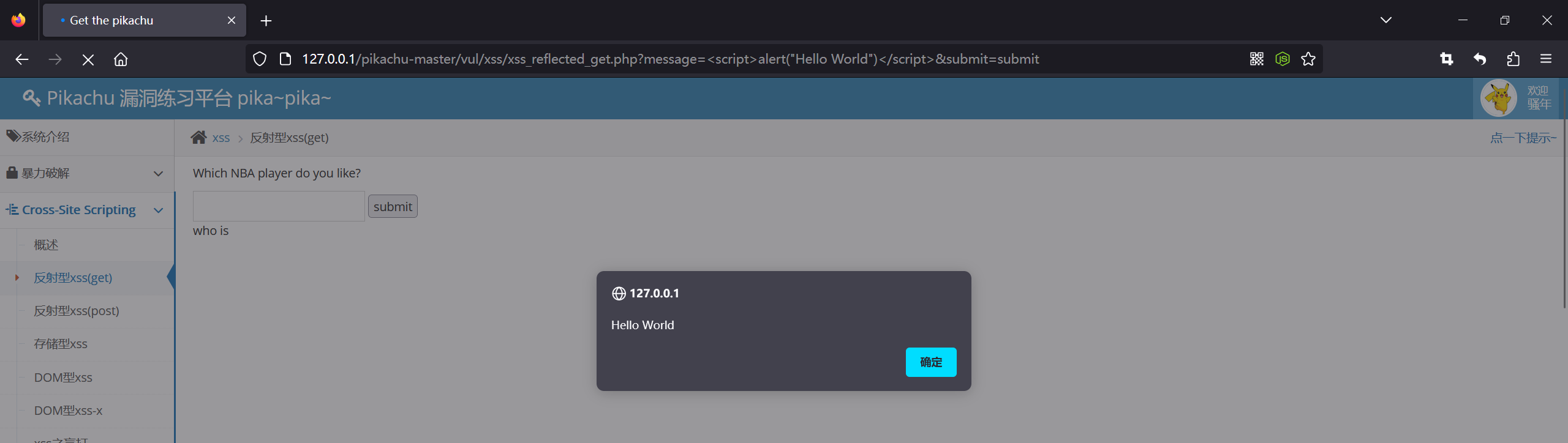

第一关 反射型xss(get)

- 尝试输入以下内容

1

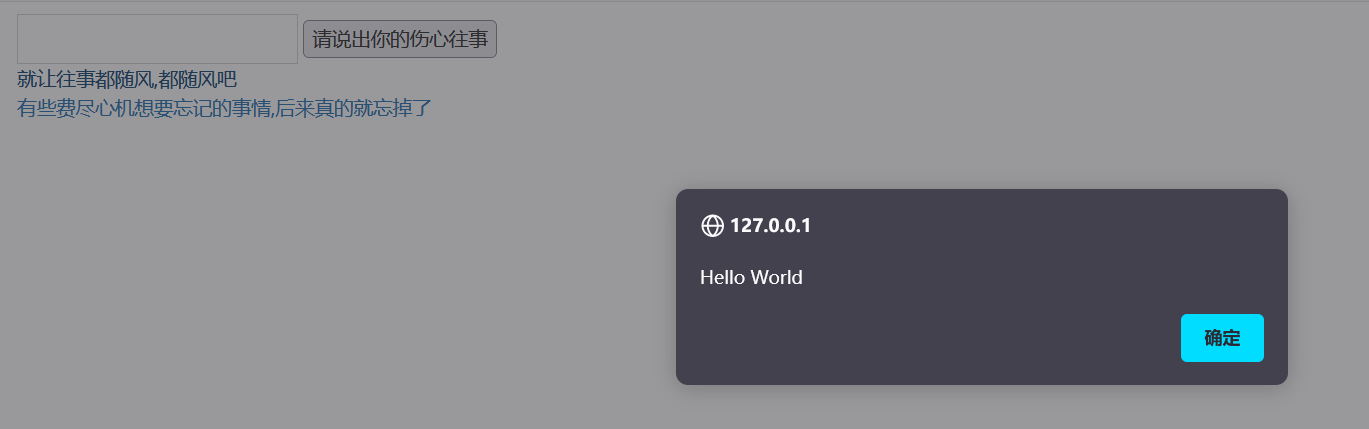

<script>alert("Hello World")</script>

- 发现有长度限制

- 所以我们需要使用其他方法

方法一

- 可以随便输入点东西,然后在url当中插入我们的语句,这样就不受限制了

方法二

- 第二个方法就是需要使用开发者工具,修改html代码当中的限制

- 直接修改

maxlength的值 - 然后就可以在输入框当中输入了

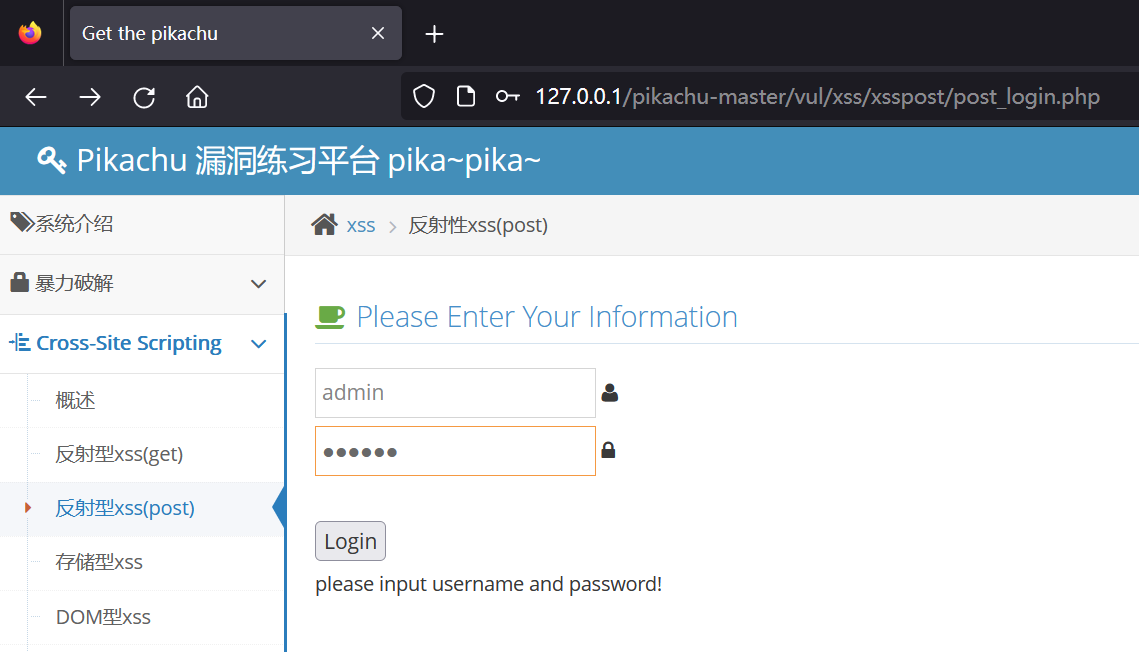

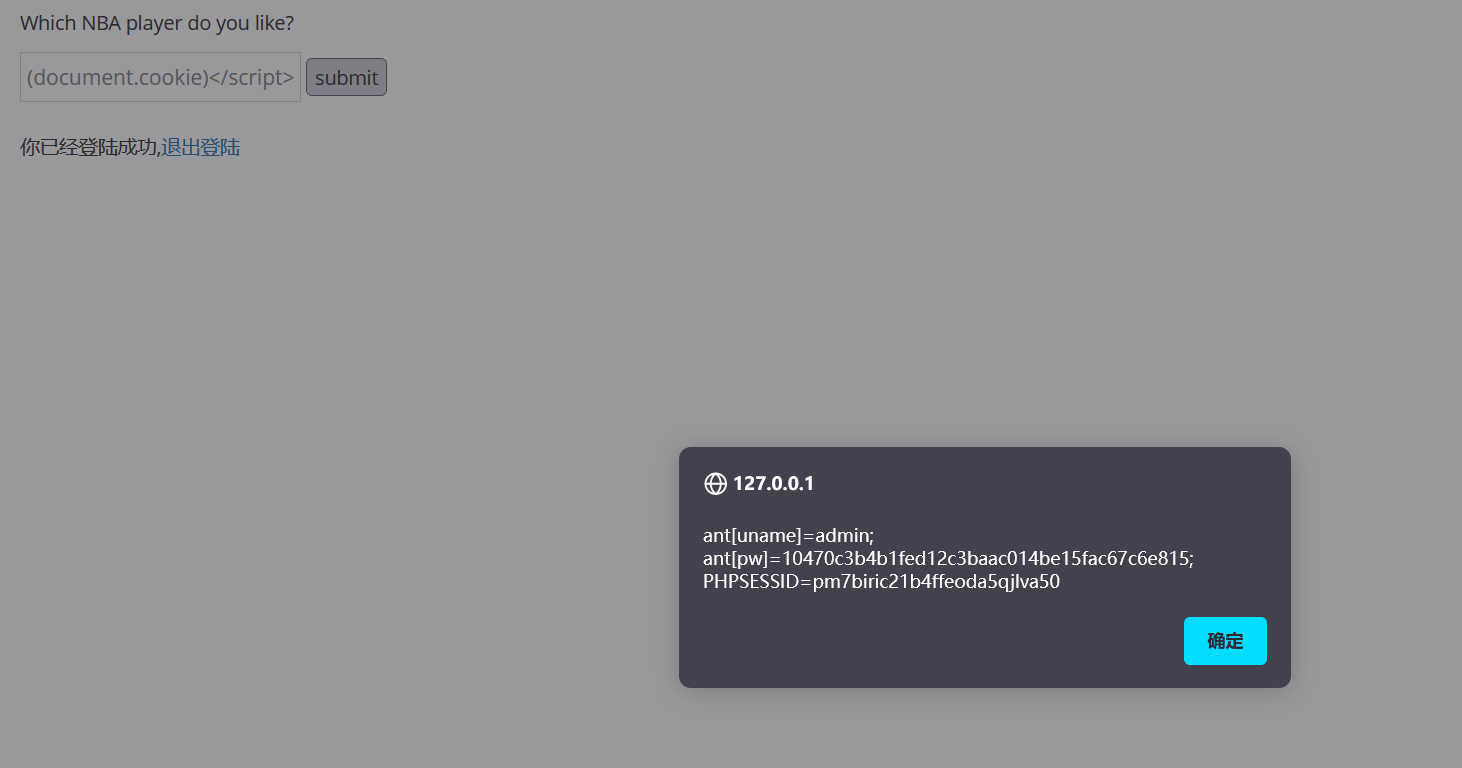

第二关 反射型xss(post)

- 是一个登录界面

- pikachu的默认用户名是admin,默认密码是123456

- 通过前面暴力破解可以得到用户名和密码

- 这关没有输入框长度限制,我们获取admin的cookie

<script>alert(document.cookie)</script>

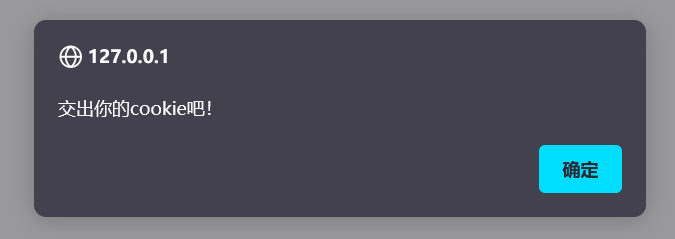

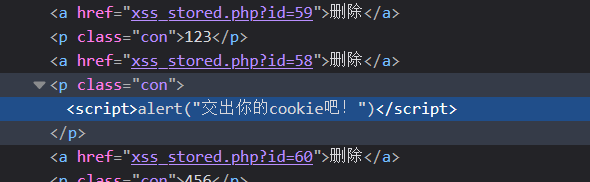

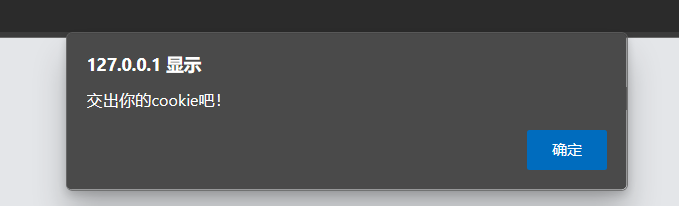

第三关 存储型xss

是个评论系统,输入的内容会被保存在下面

我们在评论框当中输入

<script>alert("交出你的cookie");alert(document.cookie)</script>

成功弹出窗口

在html代码当中可以看到,我们输入的代码被保存下来了,只要每次打开网页,都会弹出这个弹窗

换个浏览器打开也是如此

说明存储型xss攻击能危害所以访问受影响页面的用户

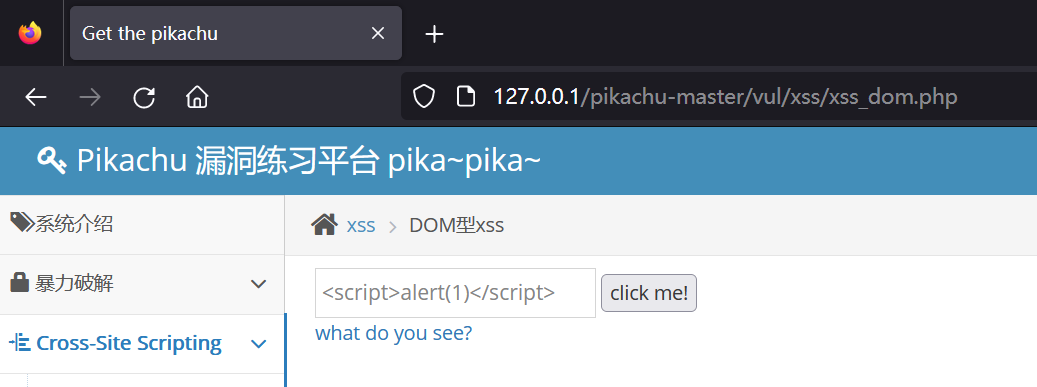

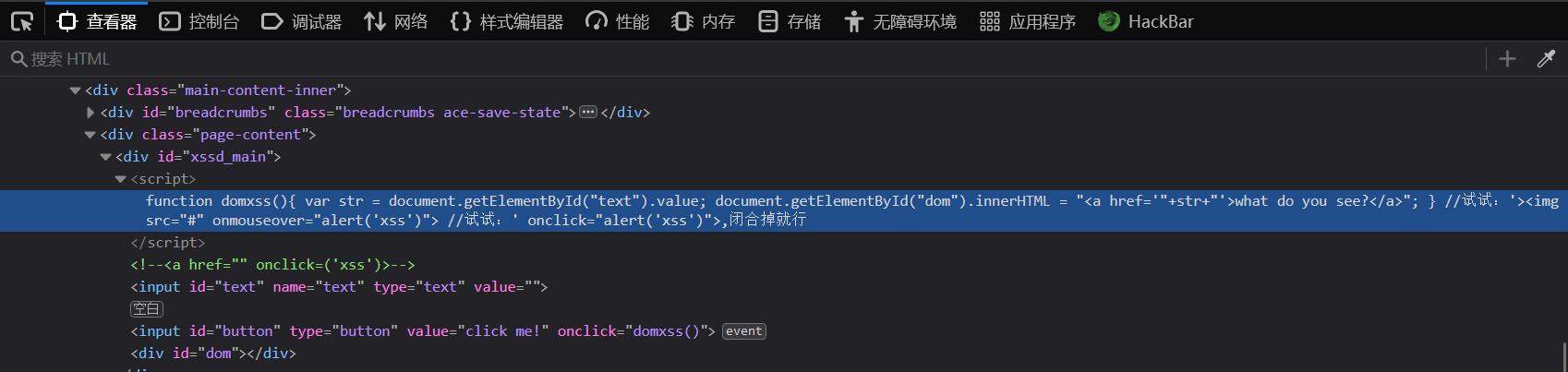

第四关 DOM型xss

- 在输入看输入发现都是显示

what do you see?

- 通过开发者工具搜索查到

- 其实下面已经有提示了

- 代码的意思是会把用户提交的内容输出到

<a>标签中,

- 我们在输入框输入

' onclick="alert('Hello World') "> '的目的是将href闭合,然后后面输入的onclick意思是需要鼠标点击触发

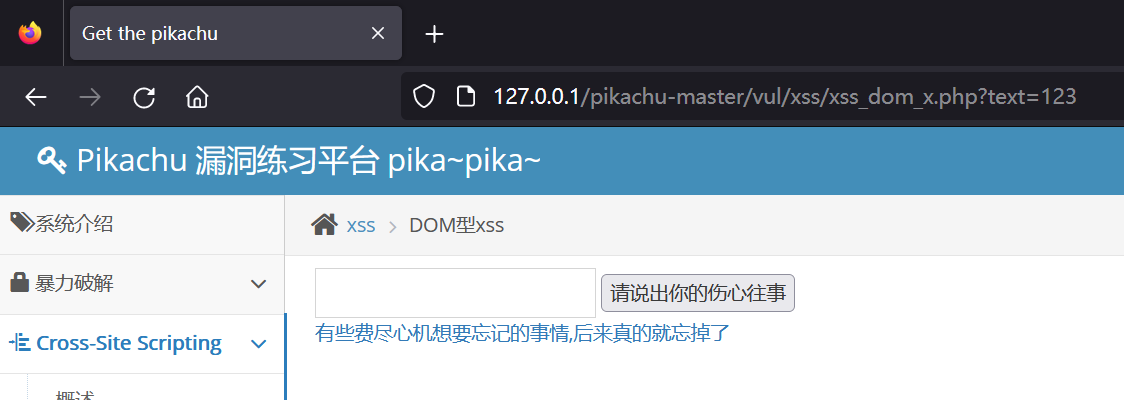

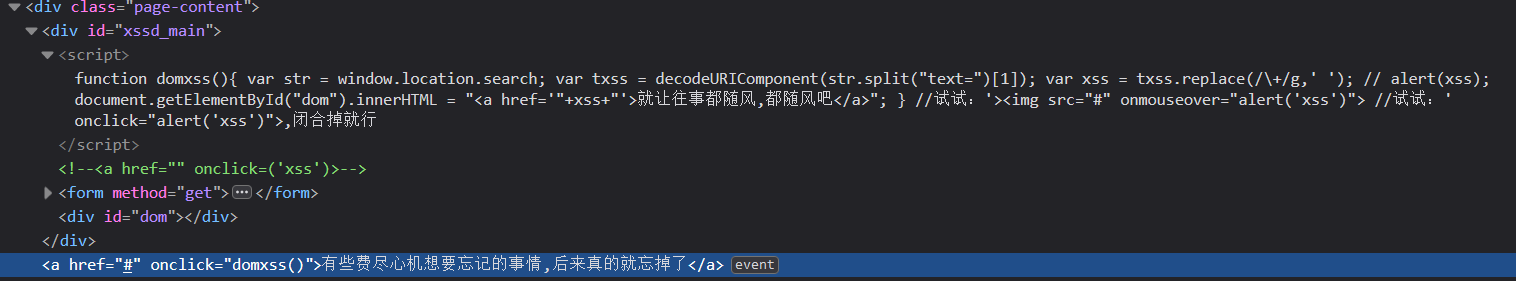

第五关 DOM型xss-x

- 在输入框输入123,发现在url当中出现了,没有回显

- 使用开发者工具看看代码

- 可以看出需要点击

有些费尽心机想要忘记的事情,后来真的就忘掉了这句话才能触发domxss() - 再看看

domxss(),和第四题一样

- 输入

' onclick="alert('Hello World') "到输入框 - 点击按钮之后,点击下方蓝字就会出现新的一行字

- 再点击新一行字就可以出发弹窗了

评论