小迪安全 Day03基础入门-搭建安全拓展

搭建安全拓展

常见搭建平台脚本

ASP、PHP、ASPX、JSP、PY、JAVAWEB等环境

域名IP目录解析安全问题

通过域名访问,直接进入到网站绝对目录内,通过IP访问,则可能进入到上一级目录,存在安全问题。

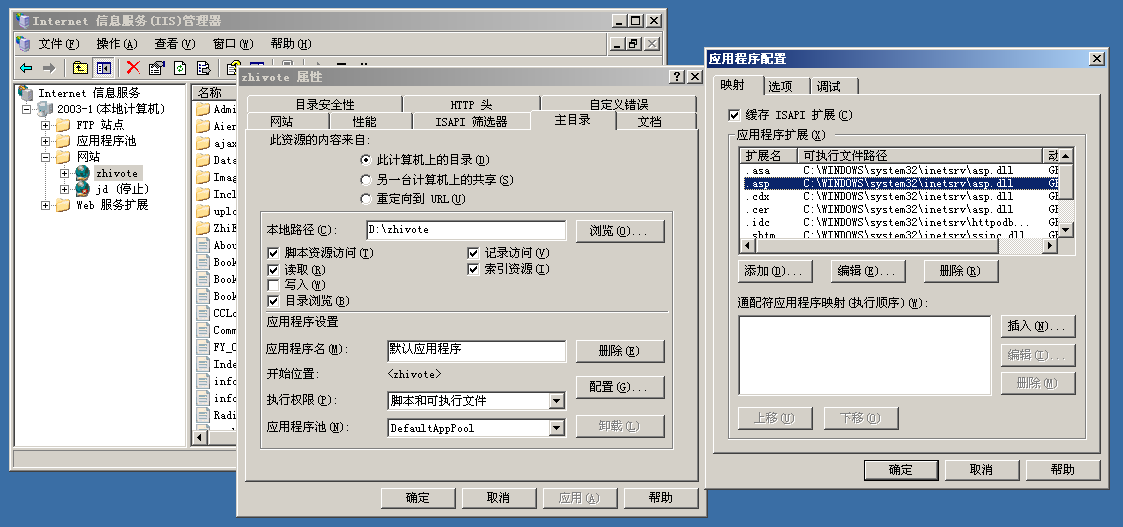

常见文件后缀解析对应安全

不同扩展名对应指定可执行文件路径,可以不同扩展名指定相同可执行文件。但是如果没有指定,那解析时就会出问题。

常见安全测试中的安全防护

身份验证方法

通过身份验证限制,需要用户名和密码才能进入站点,不允许匿名访问。

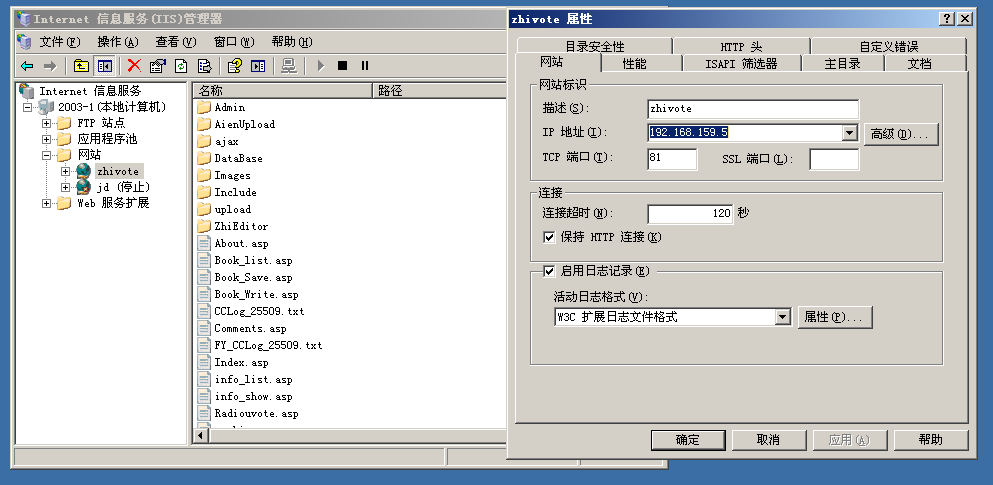

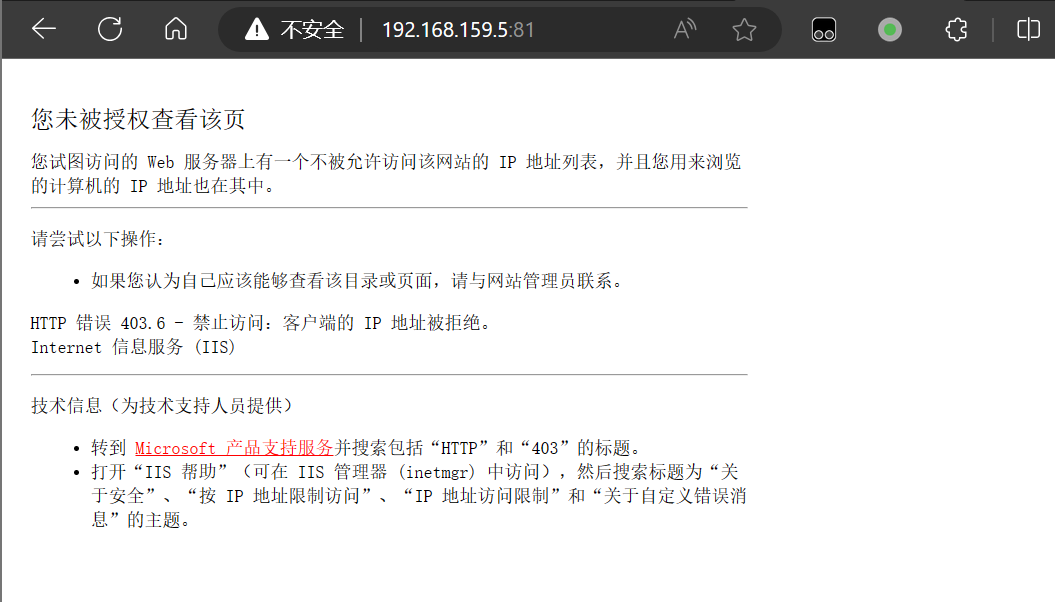

IP地址和域名限制

设置限制IP地址或者域名,以设定访问权限。

Web后门与用户及文件权限

匿名登录的用户会出现在列表当中。

通过设置权限,可以限制后门访问文件。

演示实例

- 基于中间件的简要识别

在审查元素当中,可以看到response headers,在Server中可以判断出是IIS6.0。

- 基于中间件的安全漏洞

通过查阅资料等,就可以知道这个平台有哪些漏洞。 - 基于中间件的靶场使用

https://vulhub.org/

演示Apache HTTPD 多后缀解析漏洞

- 第一步,首先在Ubuntu系统当中安装好docker环境,并下载文件

- 第二步,在vulhub网站找到想做的环境,https://vulhub.org/#/environments/httpd/apache_parsing_vulnerability/

建议先去网站看看漏洞内容的描述,Apache HTTPD 支持一个文件拥有多个后缀,并为不同后缀执行不同的指令。在有多个后缀的情况下,只要一个文件含有.php后缀的文件即将被识别成PHP文件,没必要是最后一个后缀。利用这个特性,将会造成一个可以绕过上传白名单的解析漏洞。

- 第三步,在Ubuntu终端当中,打开到

vulhub-master文件夹,进入到指定的文件路径中

- 第四步,搭建环境

1

2sudo docker-compose build

sudo docker-compose up -d

- 第五步,在物理机浏览器中,输入虚拟机的IP地址以打开网站

- 第六步,创建一个文件

1.php.jpg,通过notepad++打开,并键入以下内容,电脑将这个文件识别为jpg图片1

phpinfo();

- 第七步,在网站当中选择该文件,并提交

- 第八步,在网址栏IP后输入/uploadfiles/1.php.jpg,发现打开的是PHP文件,而非jpg文件,因此可以通过这个方法,造成一个可以绕过上传白名单的解析漏洞。

- 第九步,最后键入以下指令,关闭环境

1

sudo docker-compose down

笔记内容参考自小迪安全

评论